Verificações especializadas de escalonamento de privilégios para sistemas Linux.

Implementado até agora:

- Caminhos do sistema graváveis, serviços, temporizadores e unidades de soquete

- Desmonta os arquivos da unidade systemd procurando:

- Referências a executáveis graváveis

- Referências a links simbólicos quebrados apontando para diretórios graváveis

- Instruções de caminho relativo

- Arquivos de soquete Unix graváveis (APIs furtivas)

- Caminhos D-Bus graváveis

- Configurações de serviço D-Bus excessivamente permissivas

- APIs HTTP em execução como raiz e respondendo em soquetes de domínio unix vinculados a arquivos

Essas verificações são baseadas nas coisas que encontro durante minha própria pesquisa, e essa ferramenta certamente não inclui tudo o que você deve observar. Não pule os clássicos!

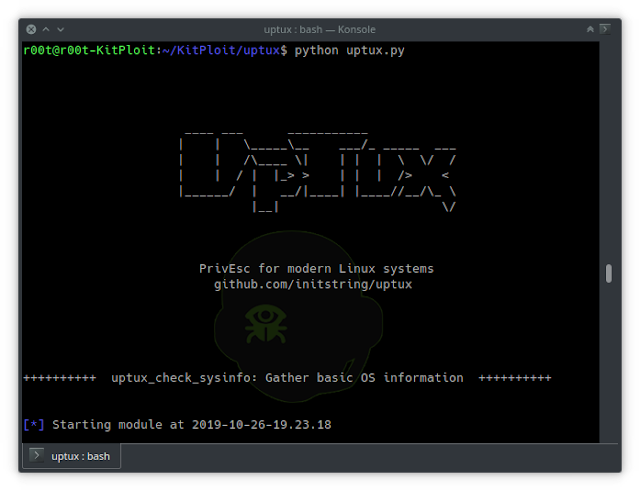

Uso

Toda a funcionalidade está contida em um único arquivo, porque a instalação de pacotes em shells restritos é um problema. Acompatibilidade com o Python2 será mantida para aquelas caixas velhas e ruins que ficamos presas. No entanto, como as verificações são realmente voltadas para itens mais modernos do espaço do usuário, é improvável que você descubra algo interessante em uma caixa antiga.

Não há nada para instalar, basta pegar o script e executá-lo.

usage: uptux.py [-h] [-n] [-d]

PrivEsc for modern Linux systems, by initstring (github.com/initstring)

optional arguments:

-h, --help show this help message and exit

-n, --nologging do not write the output to a logfile

-d, --debug print some extra debugging info to the consoleTeste

Parafins de teste , você pode executar otests/r00tme.shscript, o que criará muitosproblemas de configuração vulneráveis em seu sistema que o uptux pode identificar. A execuçãotests/unr00tme.shdesfará essas alterações, mas não me prenda a isso. Escusado será dizer que isso é perigoso.

Use uma VM para testar dessa maneira.