O SniffAir é uma estrutura de segurança sem fio de código aberto que fornece a capacidade de analisar facilmente dados sem fio coletados passivamente, além de lançar ataques sem fio sofisticados. A SniffAir cuida do incômodo associado ao gerenciamento de arquivos pcap grandes ou múltiplos, enquanto examina e analisa detalhadamente o tráfego, procurando potenciais falhas de segurança. Juntamente com as consultas pré-construídas, o SniffAir permite que os usuários criem consultas personalizadas para analisar os dados sem fio armazenados no banco de dados SQL de back-end. O SniffAir baseia-se no conceito de usar essas consultas para extrair dados para relatórios de teste de penetração sem fio . Os dados também podem ser aproveitados na configuração de ataques sem fio sofisticados incluídos no SniffAir como módulos.SniffAir é desenvolvido por @ Tyl0us e @theDarracott

Instalar:

SniffAir foi desenvolvido com o Python versão 2.7

Testado e suportado no Kali Linux, Debian e Ubuntu.

Para instalar, execute o script setup.sh

$./setup.shUso

% * ., %

% ( ,# (..# %

/@@@@@&, *@@% &@, @@# /@@@@@@@@@ .@@@@@@@@@. ,/ # # (%%%* % (.(. .@@ &@@@@@@%.

.@@& *&@ %@@@@. &@, @@% %@@,,,,,,, ,@@,,,,,,, .( % % %%# # % # ,@@ @@(,,,#@@@.

%@% %@@(@@. &@, @@% %@@ ,@@ /* # /*, %.,, ,@@ @@* #@@

,@@& %@@ ,@@* &@, @@% %@@ ,@@ .# //#(, (, ,@@ @@* &@%

.@@@@@. %@@ .@@( &@, @@% %@@%%%%%%* ,@@%%%%%%# (# ##. ,@@ @@&%%%@@@%

*@@@@ %@@ .@@/ &@, @@% %@@,,,,,, ,@@,,,,,,. %#####% ,@@ @@(,,%@@%

@@% %@@ @@( &@, @@% %@@ ,@@ % (*/ # ,@@ @@* @@@

%@% %@@ @@&&@, @@% %@@ ,@@ % # .# .# ,@@ @@* @@%

.@@&/,,#@@@ %@@ &@@@, @@% %@@ ,@@ /(* /(# ,@@ @@* @@#

*%@@@&* *%# ,%# #%/ *%# %% #############. .%# #%. .%%

(@Tyl0us & @theDarracott)

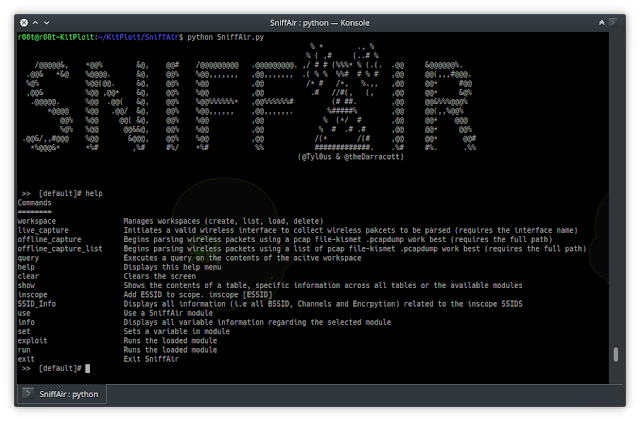

>> [default]# help

Commands

========

workspace Manages workspaces (create, list, load, delete)

live_capture Initiates a valid wireless interface to collect wireless pakcets to be parsed (requires the interface name)

offline_capture Begins parsing wireless packets using a pcap file-kismet .pcapdump work best (requires the full path)

offline_capture_list Begins parsing wireless packets using a list of pcap file-kismet .pcapdump work best (requires the full path)

query Executes a query on the contents of the acitve workspace

help Displays this help menu

clear Clears the screen

show Shows the contents of a table, specific information across all tables or the available modules

inscope Add ESSID to scope. inscope [ESSID]

SSID_Info Displays all information (i.e all BSSID, Channels and Encrpytion) related to the inscope SSIDS

use Use a SniffAir module

info Displays all variable information regarding the selected module

set Sets a variable in module

exploit Runs the loaded module

run Runs the loaded module

exit Exit SniffAir

>> [default]# Comece:

Primeiro crie ou carregue uma área de trabalho nova ou existente usando o comandoworkspace create <workspace>ouworkspace load <workspace>comando. Para visualizar todos os espaços de trabalho existentes, use oworkspace listcomando e oworkspace delete <workspace>comando para excluir o espaço de trabalho desejado:

>> [default]# workspace

Manages workspaces

Command Option: workspaces [create|list|load|delete]

>> [default]# workspace create demo

[+] Workspace demo createdCarregar dados em um local de trabalho desejado a partir de um arquivo pcap usando o comando offline_capture <the full path to the pcap file>. Para carregar uma série de arquivos pcap, use o comando offline_capture_list <the full path to the file containing the list of pcap name>(este arquivo deve conter as correções completas para cada arquivo pcap). Use o live_capture <interface name>comando para capturar o tráfego sem fio ao vivo usando uma interface sem fio.

>> [demo]# offline_capture /root/sniffair/demo.pcapdump

[+] Importing /root/sniffair/demo.pcapdump

\

[+] Completed

[+] Cleaning Up Duplicates

[+] ESSIDs ObservedComando Show

Oshowcomando exibe o conteúdo de uma tabela, informações específicas em todas as tabelas ou nos módulos disponíveis, usando a seguinte sintaxe:

>> [demo]# show table AP

+------+-----------+-------------------+-------------------------------+--------+-------+-------+----------+--------+

| ID | ESSID | BSSID | VENDOR | CHAN | PWR | ENC | CIPHER | AUTH |

|------+-----------+-------------------+-------------------------------+--------+-------+-------+----------+--------|

| 1 | HoneyPot | c4:6e:1f:##:##:## | TP-LINK TECHNOLOGIES CO. LTD. | 4 | -17 | WPA2 | TKIP | MGT |

| 2 | Demo | 80:2a:a8:##:##:## | Ubiquiti Networks Inc. | 11 | -19 | WPA2 | CCMP | PSK |

| 3 | Demo5ghz | 82:2a:a8:##:##:## | Unknown | 36 | -27 | WPA2 | CCMP | PSK |

| 4 | HoneyPot1 | c4:6e:1f:##:##:## | TP-LINK TECHNOLOGIES CO. LTD. | 36 | -29 | WPA2 | TKIP | PSK |

| 5 | BELL456 | 44:e9:dd:##:##:## | Sagemcom Broadband SAS | 6 | -73 | WPA2 | CCMP | PSK |

+------+-----------+-------------------+-------------------------------+--------+-------+-------+----------+--------+

>> [demo]# show SSIDS

---------

HoneyPot

Demo

HoneyPot1

BELL456

Hidden

Demo5ghz

---------

O querycomando pode ser usado para exibir um conjunto exclusivo de dados com base nos parememters específicos. O querycomando usa a sintaxe do sql.

Inscope

o inscope <SSID>comando pode ser usado para adicionar um SSID às tabelas inscope, carregando todos os dados relacionados para as tabelas inscope_AP, inscope_proberquests e inscope_proberesponses. Para ver um resumo de todos os SSIDS da inscope, execute o SSID_Infocomando.

Módulos

Módulos podem ser usados para analisar os dados contidos nos espaços de trabalho ou executar ataques sem fio usando o use <module name>comando. Para alguns módulos, variáveis adicionais podem precisar ser definidas. Eles podem ser definidos usando o comando set set <variable name> <variable value>:

>> [demo]# show modules

Available Modules

=================

[+] Auto EAP - Automated Brute-Force Login Attack Against EAP Networks

[+] Auto PSK - Automated Brute-Force Passphrase Attack Against PSK Networks

[+] AP Hunter - Discover Access Point Within a Certain Range Using a Specific Type of Encrpytion

[+] Captive Portal - Web Based Login Portal to Capture User Entered Credentials (Runs as an OPEN Network)

[+] Certificate Generator - Generates a Certificate Used by Evil Twin Attacks

[+] Exporter - Exports Data Stored in a Workspace to a CSV File

[+] Evil Twin - Creates a Fake Access Point, Clients Connect to Divulging MSCHAP Hashes or Cleartext Passwords

[+] Handshaker - Parses Database or .pcapdump Files Extracting the Pre-Shared Handshake for Password Guessing (Hashcat or JTR Format)

[+] Mac Changer - Changes The Mac Address of an Interface

[+] Probe Packet - Sends Out Deauth Packets Targeting SSID(s)

[+] Proof Packet - Parses Database or .pcapdump Files Extracting all Packets Related to the Inscope SSDIS

[+] Hidden SSID - Discovers the Names of HIDDEN SSIDS

[+] Suspicious AP - Looks for Access Points that: Is On Different Channel, use a Different Vendor or Encrpytion Type Then the Rest of The Network

[+] Wigle Search SSID - Queries wigle for SSID (i.e. Bob's wifi)

[+] Wigle Search MAC - Queries wigle for all observations of a single mac address

>> [demo]#

>> [demo]# use Captive Portal

>> [demo][Captive Portal]# info

Globally Set Varibles

=====================

Module: Captive Portal

Interface:

SSID:

Channel:

Template: Cisco (More to be added soon)

>> [demo][Captive Portal]# set Interface wlan0

>> [demo][Captive Portal]# set SSID demo

>> [demo][Captive Portal]# set Channel 1

>> [demo][Captive Portal]# info

Globally Set Varibles

=====================

Module: Captive Portal

Interface: wlan0

SSID: demo

Channel: 1

Template: Cisco (More to be added soon)

>> [demo][Captive Portal]# Assim que todos os varibles estiverem definidos, execute o comando exploitou runpara executar o ataque desejado.

Exportar

Para exportar todas as informações armazenadas nas tabelas de um espaço de trabalho usando o Exportermódulo e definindo o caminho desejado.

Agradecimentos O

Sniffiar contém trabalho dos seguintes repoisoties: